/ Die Verschlüsselung des DNS – und wie nic.at an vorderster Front mitmischt

/ nic.at News - 26.08.2019 09:24

Die Verschlüsselung des DNS – und wie nic.at an vorderster Front mitmischt

Das Domain Name System (DNS) ist eines der ältesten Protokolle im Internet. Es stammt aus einer Zeit, in der die heutigen Security-Probleme noch in weiter Ferne lagen und war somit bislang nicht verschlüsselt. Das ändert sich nun: Teilweise sind internationale Standards zur Verschlüsselung am Entstehen – und nic.at R&D Leiter Alexander Mayrhofer wirkt an der weltweiten Entwicklung mit. Ein von ihm standardisiertes Protokoll-Detail ist bereits bei Google und in Android 9 im Einsatz.

Das DNS – Domain Name System

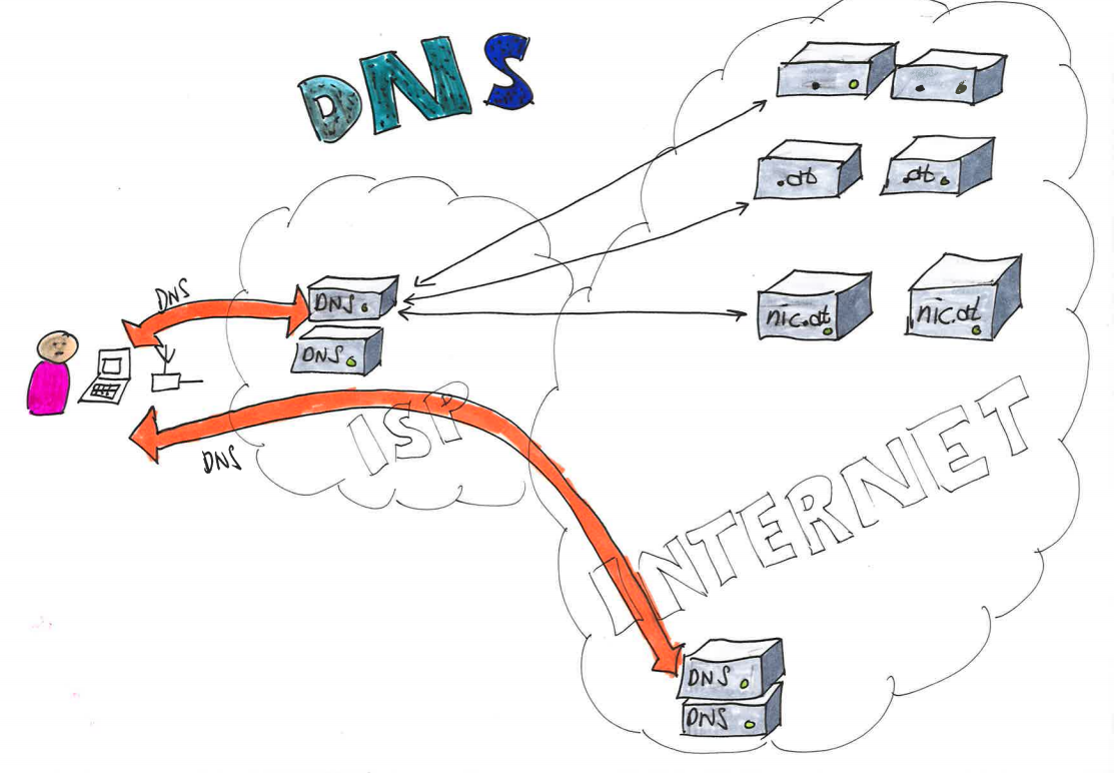

Gibt der Anwender eine Domain-Adresse in seinen Browser ein, sucht ein Programm in seinem Betriebssystem automatisch die zugehörige IP-Adresse. Dieses Programm wird „DNS-Resolver“ genannt und überprüft zunächst in seinem lokalen Cache, ob die IP-Adresse bereits vorhanden ist. Andernfalls fragt das Programm bei einem DNS-Server an, ob die korrekte IP-Adresse für die gewünschte Domain bekannt ist. DNS-Server sind rekursiv aufgebaut – das bedeutet, dass sie bei Anfragen, die sie selbst nicht beantworten können, wiederum andere Server kontaktieren.

Gefahr durch DNS-Attacken

Obwohl das DNS-System grundsätzlich sehr robust ist, kann es auf unterschiedlichen Wegen angegriffen werden. Viele dieser Attacken sind sehr komplex und machen sich die Klartext-Kommunikation zwischen Clients und Servern zunutze. DNS over HTTPS (DoH) und DNS over TLS (DoT) sind Verfahren zur Verschlüsselung der DNS-Kommunikation, die solche Angriffe erschweren. Das DNS zählt zu den letzten Protokollen, bei denen keinerlei Möglichkeit zur Verschlüsselung bestand, weshalb es auch besonders attraktiv für die Gewinnung von Informationen zum Nutzerverhalten und in der Folge auch die Erstellung von Surfprofilen war. Während unverschlüsselte DNS-Anfragen sich an jedem Router entlang des Weges zum Ziel mitlesen lassen, können verschlüsselte Anfragen „nur“ vom Resolver-Betreiber gelesen werden. „Es gibt Vor- und Nachteile – das sind auf den ersten Blick kleine Protokoll-Änderungen, die aber beim genauen Hinsehen große Auswirkungen auf die Privacy von Benutzern, den Betrieb von z.B. Enterprise-Netzen und die Marktverhältnisse in der DNS-Industrie auslösen“ erklärt Alexander Mayrhofer.

Mehr Sicherheit für den User

Beide Technologien zielen darauf ab, sowohl die Privatsphäre als auch die Sicherheit des Users zu erhöhen, indem einerseits das Abhören, andererseits aber auch das Manipulieren von DNS-Daten durch sogenannte „Man-in-the-Middle-Angriffe“ erschwert wird. Bei solchen diesen Angriffen platziert der Angreifer ein schädliches Tool zwischen dem Opfer und einer aufgerufenen Ressource, also etwa dem Nameserver einer Bank. Damit kann er in Folge die Kommunikation zwischen den beiden Parteien abhören oder umlenken, sich dann als eine davon ausgeben und in weiterer Folge beispielsweise Transaktionen manipulieren.

DoH vs. DoT: Der Unterschied

DoT schickt normale DNS-Anfragen über das Verschlüsselungs-Protokoll TLS auf Port 853, während DoH dafür eine HTTPS-Verbindung auf dem Standard-Port 443 aufbaut. In letzterem Fall kann man daher eine DNS-Anfrage nicht mehr von einem „normalen“ Web-Request unterscheiden – ein Problem für das Netzwerk- und Security-Management vor allem in Enterprise-Netzen, wenn Monitoring und Filtern des DNS-Verkehrs dazu genutzt wird, Benutzer vor Spam- und Phishing-Attacken zu schützen.

Ein weiterer Unterschied zwischen DoT und DoH besteht darin, dass bei DoT meist der bestehende Resolver im Netzwerk weiterbenutzt wird (aber eben über einen verschlüsselten Kanal), während bei DoH oft der Resolver eines großen (potenziell US-amerikanischen) Betreibers verwendet wird – ein Privacy- und Datenschutzproblem.

Die Lösung aller Probleme?

Kritiker warnen daher vor den Risiken einer Umstellung auf DoH. Der DNS-Verkehr könnte ihrer Aussage nach auf wenige, große Plattformen verlagert werden, was wiederum Angreifern in die Hände spielt, die das DNS stören wollen. Durch die geringe Unterscheidbarkeit von „normalem“ HTTPs bietet sich DoH zudem als neuer Kanal für Angriffe oder zur Umgehung einer Firewall an. Der positive Aspekt, dass Benutzer durch fremde DoH Resolver die Zensur durch DNS-Sperren in autokratischen Ländern umgehen können, hat allerdings auch den negativen Effekt, dass aus Sicherheitsgründen „gewollte“ Sperren umgangen werden können. Hier wird deutlich, dass die Manipulation von DNS-Anfragen die denkbar ungeeignetste Methode ist, den Zugang zu Ressourcen im Internet zu kontrollieren. Insbesondere der Einsatz von DoH hat daher eine Menge von Auswirkungen auf den operativen Betrieb in Netzwerken.

nic.at Know-How für Google und Android

An der Standardisierung von verschlüsseltem DNS war nic.at direkt beteiligt: Die Spezifikation von „EDNS(0) Padding“ (RFC 7830) wurde von Alex Mayrhofer, Leiter der R&D-Abteilung verfasst. Mit dieser Spezifikation wird das Detailproblem gelöst, dass selbst bei verschlüsseltem DNS das Muster der Paketgröße einen Rückschluss auf den Inhalt erlaubt, indem man die Anfragen mit bekannten, unverschlüsselten Paketen vergleicht. „Padding“ wird inzwischen unter anderem von Google Public DNS sowie Android 9 verwendet – die Technologie von nic.at ist also auf mehreren hundert Millionen Smartphones weltweit im Einsatz!

Quellen:

https://www.heise.de/newsticker/meldung/DNS-over-HTTPS-Ein-Problem-geloest-mehrere-neue-geschaffen-4350674.html

https://www.computerweekly.com/de/definition/DNS-Attacken